Nessus es una aplicación para el escaneo de vulnerabilidades, una herramienta indispensable para auditorias de seguridad informática, Disponible para Linux, Windows, BSD, Mac OS X y Solaris.

En este artículo veremos los pasos para instalar Nessus 4.4 .1 en Backtrack 5, los mismos pasos sirven para instalarlo en Ubuntu o Debian.

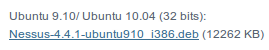

Ingresamos a

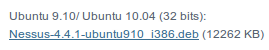

http://www.tenable.com/download/ y seleccionamos la plataforma linux, luego aceptamos los terminos de la licencia para acceder a las opciones de descarga en donde seleccionaremos la versión de nessus para nuestro sistema operativo. En este caso descargaremos la versión para Ubuntu 10.04

Luego abrimos una Terminal, ubicamos la ruta donde descargamos el archivo y ejecutamos:

sudo dpkg -i Nessus-4.4.1-ubuntu910_i386.deb

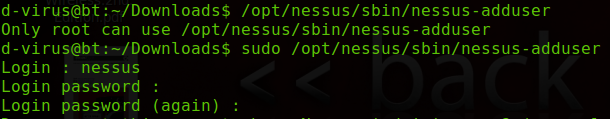

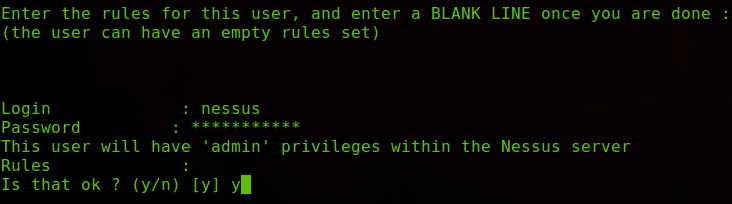

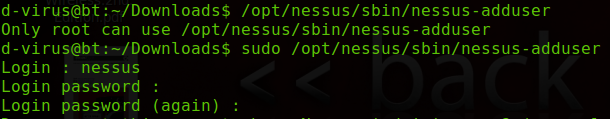

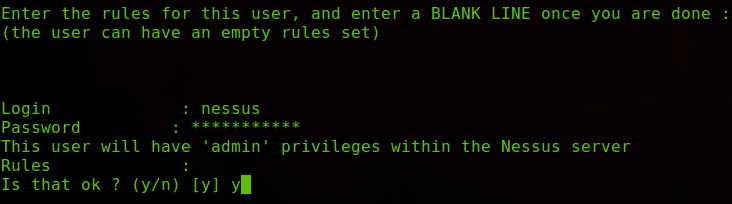

Luego vamos a crear el usuario para administrar Nessus, ejecutamos:

/opt/nessus/sbin/nessus-adduserIngresamos el Login (usuario) el password con su confirmación y habilitamos el usuario como administrador de Nessus, debemos ver algo como esto:

Registramos nessus

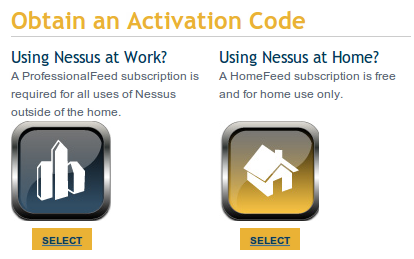

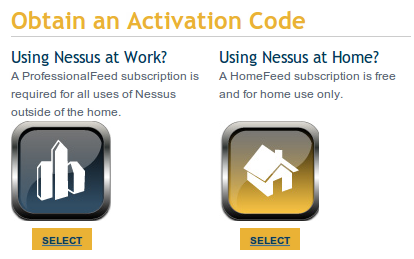

Registramos nessusDebemos registrarnos en el sitio de Nessus, puedes hacerlo siguiendo este enlace

http://www.tenable.com/register/, Ingresamos a la opción HomeFeed, la cual es gratuita para uso personal.

Diligenciamos el formulario, luego recibiremos un código en la cuenta de correo registrada.

En la terminal ejecutamos:

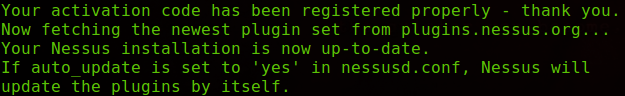

sudo /opt/nessus/bin/nessus-fetch --register XXXX-XXXX-XXXX-XXXX-XXXX

Nota: Reemplaza las XXXX por el código de registro

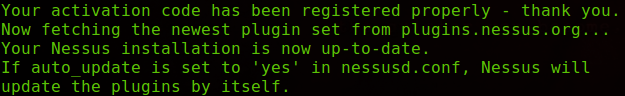

Si todo sale bien recibiras el siguiente mensaje:

Your activation code has been registered properly - thank you.

Luego del registro comenzará la actualización de los plugins de nessus,

no canceles el proceso, aunque no muestra nada espera hasta que salga algo como esto.

Iniciando Nessus:

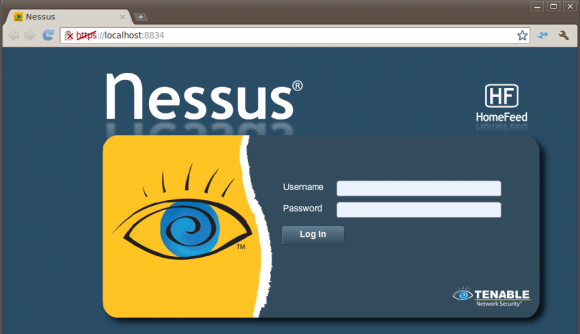

Luego de que se instalen los plugins vamos a iniciar el servicio de nessus, ejecutamos el comando:

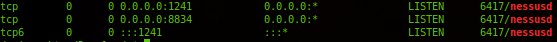

/etc/init.d/nessusd startVerificando el puertoPara verificar que nessus se esté ejecutando colocamos el comando:

netstat -ntpl | grep nessusd

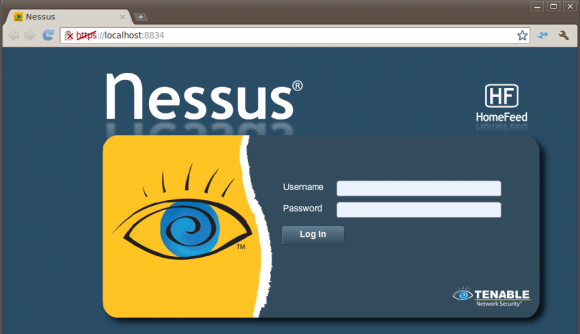

Debemos verificar que nessus se encuentre corriendo en el puerto 8834. Si esto es correcto ingresamos con nuestro navegador web a

https://localhost:8834 Integrando Nessus con Metasploit

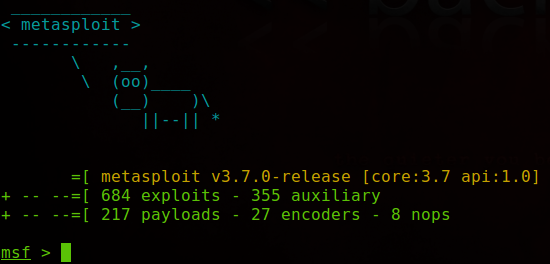

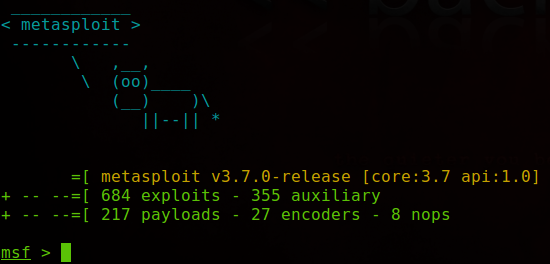

Integrando Nessus con MetasploitEjecutamos metasploit en nuestra consola

cd /etc/pentest/framework3

msfconsole

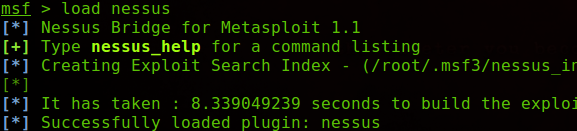

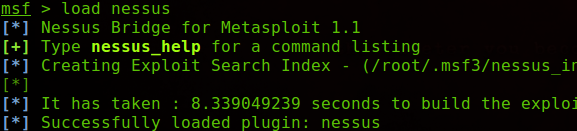

Cargamos el módulo nessus desde metasploit con el comando

load nessus

Nos conectamos a nuestro nessus con las credenciales configuradas en los pasos anteriores, ejecutamos:

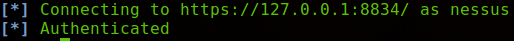

nessus_connect usuario:password@127.0.0.1 okDonde usuario es el usuario que configuramos en la instalación de nessus y el password correspondiente. Si los datos son correctos debemos recibir el siguiente mensaje.

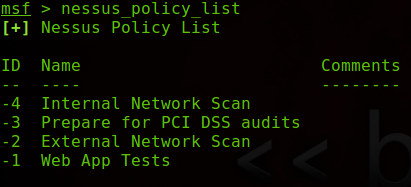

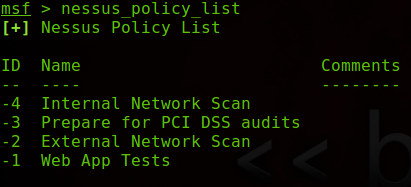

Ahora podemos lanzar un escaneo con nessus desde metasploit, primero debemos verificar las políticas disponibles o crear una desde la interfaz web de nessus.

Para listar las politicas ejecutamos

nessus_polycy_list

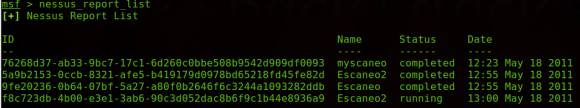

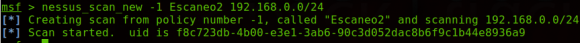

Para crear un escaneo ejecutamos

nessus_scan_new -idPolicy NombreEscaneo host o redEjemplo:

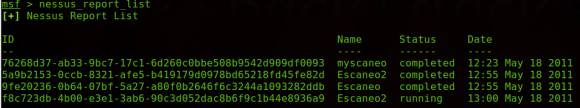

En este caso lanzamos un escaneo llamado Escaneo2 utilizando la política 1 hacia la red 192.168.0.0/24 , luego con el comando

nessus_report_list generamos un reporte de los escaneos ejecutados.

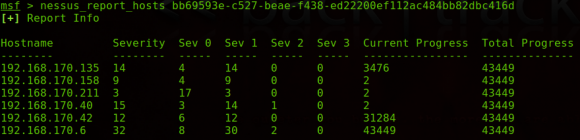

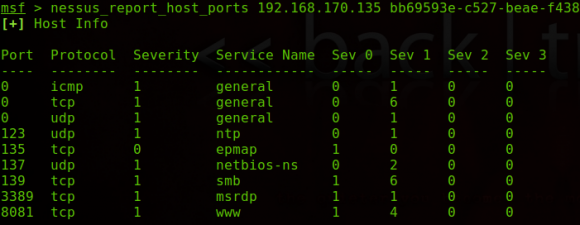

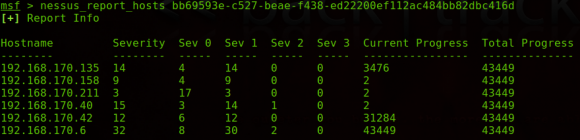

copiamos el ID del escaneo realizado y podemos sacar un reporte de los hosts y el número de vulnerabilidades encontradas.

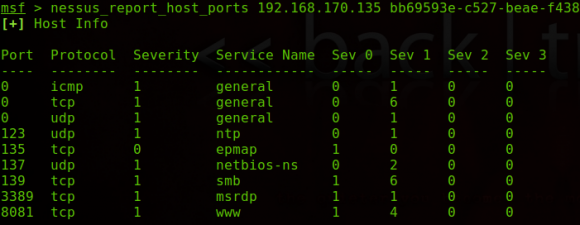

Una vez identificados los host vamos a realizar un reporte del host que nos interese, para eso ejecutamos:

nessus_report_host_ports <hostname> <report id>

Eso es todo, juega con los diferentes comandos disponibles para nessus desde la consola de metasploit.

Saludos!!!